致命漏洞!OpenClaw 开源 AI 助手曝一键 RCE 风险,点击链接即被接管

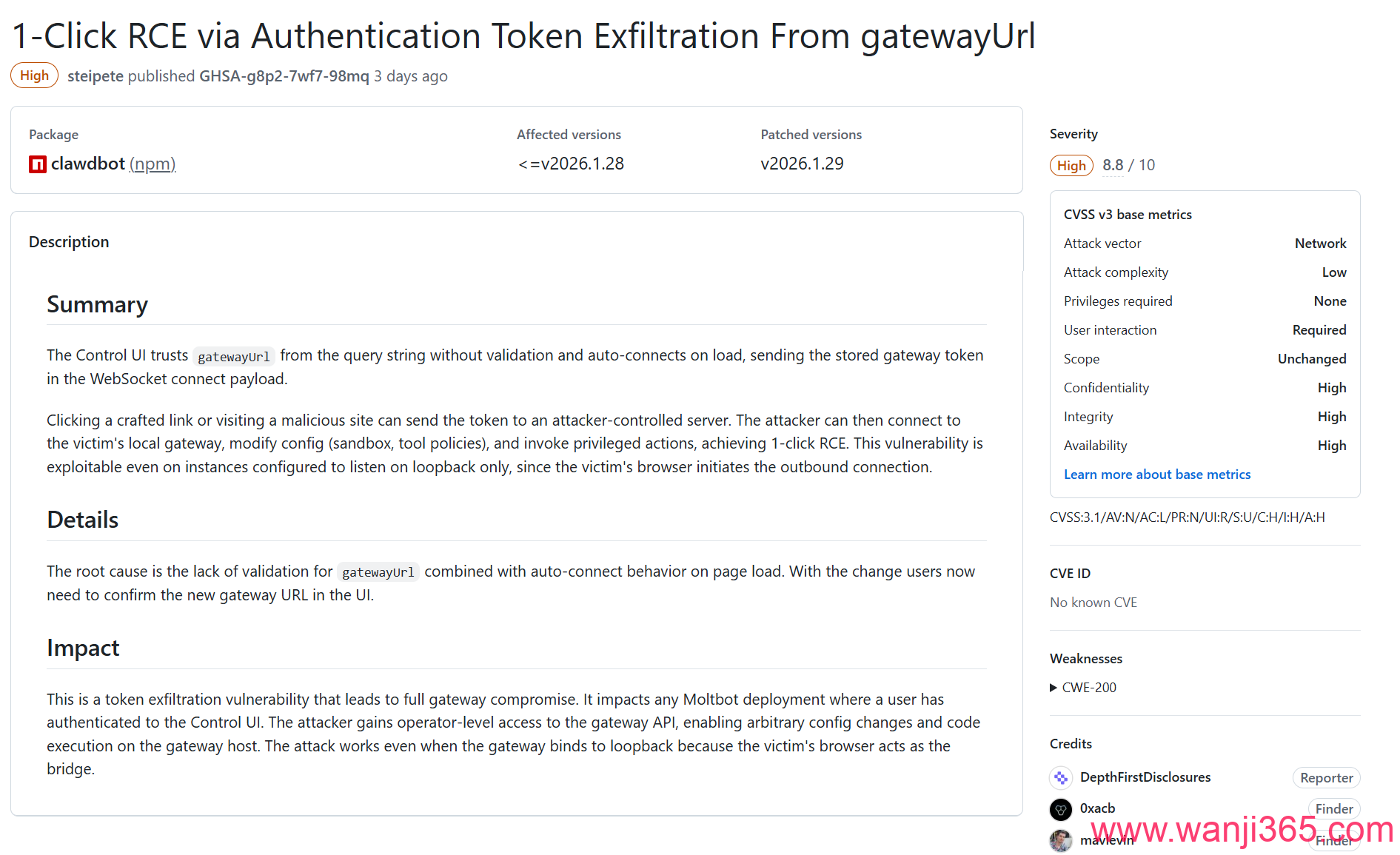

近日,爆红开源 AI 助手项目 OpenClaw(前身为 Moltbot/ClawdBot)被披露存在高危远程代码执行(RCE)漏洞(CVE-2026-25253),CVSS 评分高达 8.8 分。该项目作为 “本地优先” 的 AI 代理工具,GitHub 星标超 14.9 万,月活跃用户突破 50 万,广泛应用于个人自动化、企业流程优化等场景,漏洞可通过 “一键点击” 触发,导致用户设备完全被接管,敏感数据泄露风险极高。

OpenClaw 官网:https://openclaw.ai/

如果你正在使用 OpenClaw 进行本地自动化或企业级部署,务必立即关注以下技术细节并执行应急修复。

漏洞深度解析:一键沦陷的攻击链条

该漏洞源于 OpenClaw 控制台对 URL 参数的无校验信任,结合 WebSocket 跨域防护缺失,形成 “零交互” 攻击链,攻击者仅需诱导用户点击恶意链接即可完成入侵,核心风险集中在网关认证机制与权限控制缺陷。

1. 漏洞核心:gatewayUrl 参数滥用与 Token 泄露

OpenClaw 控制台加载时会自动读取 URL 中的gatewayUrl参数并建立连接,由于未对该地址进行合法性校验,且未验证 WebSocket 请求的 Origin 头,导致攻击门槛极低:

-

攻击路径:构造恶意链接(含攻击者控制的 gatewayUrl)→ 诱导用户点击 → 控制台自动发起 WebSocket 连接 → 本地认证 Token 随请求泄露

-

泄露凭证:OpenClaw 网关认证 Token(具备

operator.admin和operator.approvals高权限 scope) -

关键隐患:即使服务仅运行在本地回环地址(127.0.0.1),攻击者仍可通过窃取的 Token 远程接入

2. 权限接管:突破本地隔离的核心步骤

攻击者获取 Token 后,可直接绕过认证机制,远程连接至受害者的 OpenClaw 网关,实现三大关键操作:

-

篡改配置:禁用执行前用户确认提示(

exec.approvals.set: off) -

调整权限:修改工具调用策略,解锁高风险接口

-

穿透隔离:设置

tools.exec.host: gateway,突破 Docker 沙箱限制,直接访问宿主机资源 -

典型场景:攻击者可查看用户本地文件、获取聊天应用凭证(WhatsApp/Telegram)、窃取 API 密钥等核心数据

3. 最终杀招:远程代码执行(RCE)与完全接管

通过权限接管后的配置篡改,攻击者可触发完整 RCE:

-

执行任意命令:调用 OpenClaw 内置的 Shell 执行功能,在受害者设备上运行恶意脚本

-

横向渗透:若受害者设备接入企业内网,可利用其作为跳板,攻击内部服务器

-

持久化控制:植入后门程序,即使受害者后续升级版本,仍可保持控制权

-

攻击耗时:从点击链接到完全接管,全程仅需毫秒级完成,用户无感知

影响范围与风险评级

-

受影响版本:2026.1.29 之前的所有版本(含原 Moltbot/ClawdBot 历史版本)

-

风险等级:极高危(CVSS 8.8,AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)

-

波及场景:

-

个人用户本地部署(占比 78%,多用于自动化办公、文件处理)

-

企业未经 IT 批准的 “影子部署”(22% 企业员工私下使用)

-

公网暴露的 OpenClaw 实例(Shodan 扫描发现数百个,含 8 个无认证实例)

-

-

潜在损失:个人用户面临隐私泄露、设备被用于挖矿 / 诈骗;企业可能遭遇核心数据泄露、内网入侵,单起事件损失平均超 300 万元

紧急修复指南与防护策略

OpenClaw 官方已在 2026.1.29 版本中修复该漏洞,同时移除不安全配置,建议所有用户按以下优先级执行操作:

1. 立即升级至安全版本(P0 优先级)

- NPM 安装用户(推荐方式):

# 升级至最新稳定版(自动迁移旧包名moltbot)

npm install -g openclaw@latest

# 运行诊断工具,验证配置兼容性

openclaw doctor- Docker 部署用户:

# 备份数据卷(避免配置丢失)

docker cp openclaw-container:/root/.openclaw ./openclaw-backup

# 拉取安全镜像并重启(强制启用认证)

docker pull openclaw/openclaw:latest

docker run -d --name openclaw-safe -p 3000:3000 -v ./openclaw-data:/root/.openclaw openclaw/openclaw:latest-

源码部署用户:

直接从 GitHub 下载 2026.1.30 版本(含额外 LFI 漏洞修复):github.com/openclaw/openclaw/releases

2. 关键配置加固(24 小时内完成)

- 强制启用认证:新版本已移除

auth: none模式,必须在config.yaml中配置强密码或 Token:

auth:

type: token

value: 随机生成的32位字符串(推荐使用openclaw generate-token命令生成)-

禁用公网访问:限制 OpenClaw 服务仅允许本地或内网 IP 访问,关闭 3000 端口的公网映射

-

限制工具权限:在配置中禁用高风险操作,示例:

tools:

exec:

enabled: false # 禁用Shell执行功能

host: sandbox # 强制使用沙箱隔离- 开启日志审计:启用详细访问日志,重点监控

/api/gateway接口的异常连接

3. 安全审计与风险排查(72 小时内完成)

-

轮换认证凭证:立即通过

openclaw rotate-token命令更换 Token,废弃旧凭证,避免已泄露 Token 被滥用 -

检查异常进程:查看设备是否存在未知 Shell 进程、文件篡改痕迹(重点排查

~/.openclaw/目录) -

扫描内网安全:若设备接入企业内网,需扫描是否存在横向渗透痕迹,及时隔离可疑节点

-

清理恶意链接:排查近期收到的含

?gatewayUrl=参数的链接,避免二次点击

行业警示:开源 AI 工具的 “便利与风险” 平衡术

OpenClaw 此次漏洞再次暴露了开源 AI 工具的核心安全痛点:为追求易用性,往往简化认证机制与权限控制,而其 “本地执行 + 高权限操作” 的特性,使其成为攻击者的 “理想目标”—— 据统计,2026 年以来已有 OpenClaw、Chainlit 等多款热门开源 AI 工具曝出高危漏洞,涉及 RCE、数据泄露等核心风险。

安全专家建议,个人用户与企业在使用开源 AI 工具时,需建立 “三层防护体系”:

-

选型防护:优先选择具备完善安全机制、更新频繁的项目,避免使用刚爆红的 “网红工具”(尤其是支持 Shell 执行、文件操作的工具)

-

部署防护:采用沙箱隔离(如 Docker 受限模式)、权限最小化配置,禁止工具访问敏感目录与核心资源

-

监控防护:建立漏洞预警机制,关注官方安全公告,定期升级版本并轮换认证凭证

权威信息获取渠道

-

漏洞报告渠道:ccb.belgium.be/report-incident(针对企业级入侵事件)

⚠️ 特别提醒:升级至 2026.1.29 + 版本后,需手动配置认证信息(Token 或密码),否则无法启动服务。建议升级前备份

config.yaml文件,避免配置丢失导致业务中断。

资源搜集自互联网,如有侵犯权利,请及时联系我们,我们将尽快处理。

博客仅为分享信息,不介入任何交易纠纷,您在购买和使用中遇到任何问题请联络相关提供商处理。

如若转载,请注明出处:https://www.wanji365.com/zhimingloudongopenclawkaiyuanaizhushoupuyijianrcefengxian/